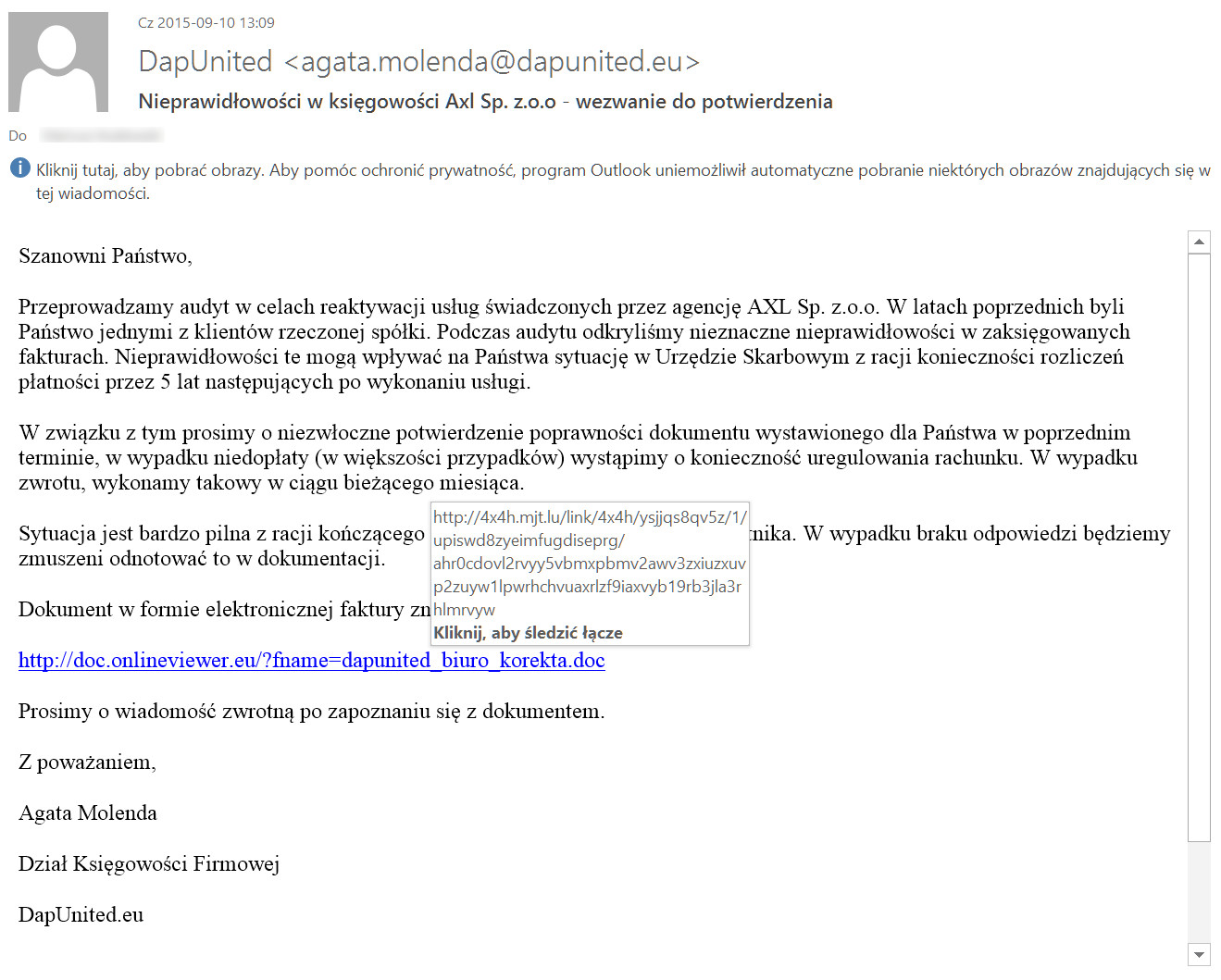

Mamy podatność 0-day dla praktycznie wszystkich używanych serwerów Exchange tj. wersji 2010, 2013, 2016 i 2019.

Microsoft oferuje poprawki wyłącznie do dwóch ostatnich wersji Cumulative Update, więc niektórzy będą mieli dużo pracy…

Poprawki oferowane są dla tych wersji:

- Exchange Server 2010 (RU 31, Service Pack 3)

- Exchange Server 2013 (CU 23)

- Exchange Server 2016 (CU 19, CU 18)

- Exchange Server 2019 (CU 8, CU 7)

Aktualizację możemy wgrać na 3 sposoby:

- Microsoft Update

- Microsoft Update Catalog

- Microsoft Download Center