Teraz w łatwy sposób możemy zgłosić fałszywe SMSy do CERT Polska. Wystarczy przekazać dalej SMS na numer 799-448-084.

Szczegóły poniżej:

https://www.nask.pl/pl/aktualnosci/4183,Teraz-jeszcze-latwiej-zglosic-incydent-bezpieczenstwa-przez-SMS.html

Archiwa tagu: bezpieczeństwo

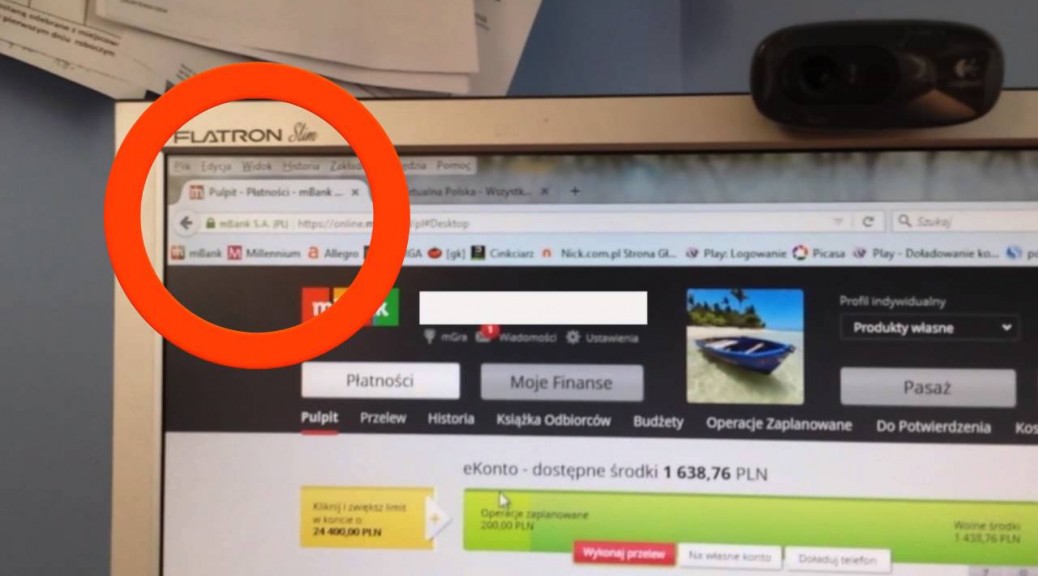

Przelewy internetowe – wideo ku przestrodze

Materiał ku przestrodze (UWAGA !!! nie jestem autorem tego filmu ):

Przy okazji wyjaśniam: wirus cały czas znajduje się na komputerze ofiary i w locie zmienia ciąg 26 znaków numeru konta już po operacji szyfrowania/rozszyfrowania. Na nie zainfekowanym komputerze ofiara zobaczyłaby numer konta oszusta. Nie ma w tym winy banku – warto zawsze zwracać uwagę na SMSy autoryzujące. Dobrze też wykonywać przelewy z dedykowanego sprzętu. Można korzystać z mniej popularnych systemów operacyjnych typu Linux, lub nawet iOS. Te systemy zdecydowanie trudniej zainfekować, a z racji małej popularności (w przypadku użytku do bankowości elektronicznej) cieszą się mniejszą atencją złodziei. Mogę też dodać, że duże korporacyjne antywirusy mogą mieć niewielką skuteczność (lub duże opóźnienie) w przypadku malware dedykowanego na nasz lokalny rynek i konkretny bank. Niezależnie na urządzeniu do przelewów należy mieć zawsze zaktualizowany system operacyjny, oprogramowanie antywirusowe i inne składniki – chociażby Javę – w załączonym materiale widać, że Java jest nieaktualna.

Warto też odwiedzić tą stronę i upewnić się, że na własnym komputerze nie ma tego typu wirusów: http://www.cert.pl/news/8999

Ciąg znaków udający numer konta raz jest tekstem (i ten może zmienić wirus), a raz obrazkiem. Dwa różne ciągi znaków świadczą o infekcji. W takim wypadku proszę o kontakt – pomożemy 😀

Mariusz Kozłowski

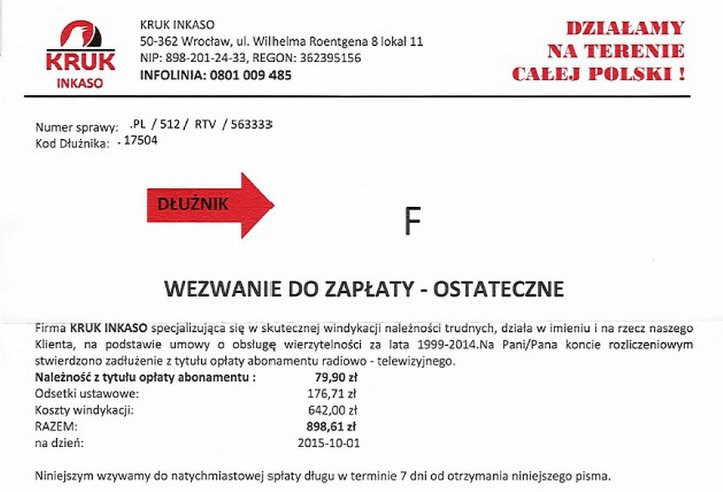

Fałszywe pisma i maile od Kruka usiłujące wyłudzić pieniądze

Po raz kolejny mamy próbę wyłudzenia pieniędzy, tym razem oszuści podszywając się pod znaną firmę wzięli na cel kwestię abonamentu RTV i rzekomych zaległości. Równolegle do pism dostarczanych pocztą pojawiły się maile z zaszyfrowanymi załącznikami. Hasło podane jest w treści maila. Dzięki temu zabiegowi da się ukryć wirusa przed pocztowymi skanerami antywirusowymi. Konto w banku podane przez oszustów zostało już zablokowane, jednak polecamy wzmożoną ostrożność.

Problem z bezpieczeństwem produktów mobilnych Apple

Stało się, niektóry producenci oprogramowania dla Apple Store padli ofiarą ataku na środowisko deweloperskie Xcode służące do tworzenia aplikacji na iPhone, iPad i iPod touch. Atakujący w nieoficjalnej wersji Xcode umieścili złośliwy kod zwany XcodeGhost, który umieszczał się w każdej stworzonej przez dewelopera aplikacji. Serwer zarządzający malware został już wyłączony, zalecam jednak zapoznanie się z poniższym artykułem (w jęz. angielskim) i usunięcie zainfekowanych aplikacji.

Warto też sprawdzić przy okazji stan aktualizacji najczęściej używanych aplikacji w swoim jabłuszku.

W razie wątpliwości służymy pomocą.

Mariusz Kozłowski

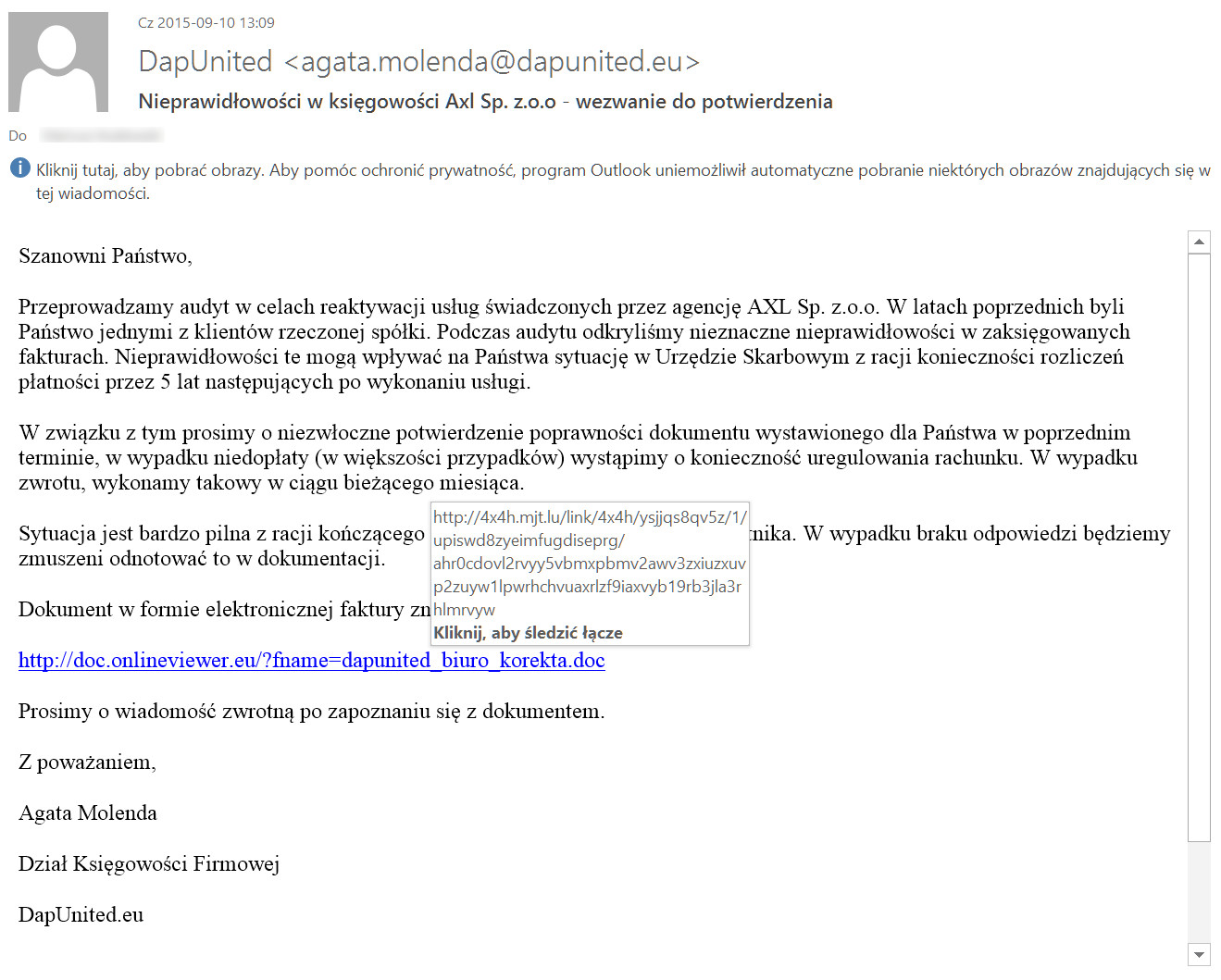

Wirus w mailu

Do stworzenia tego wpisu zainspirowała mnie analiza maila, z którym miałem ostatnio przyjemność się zetknąć. Chciałbym się podzielić moimi radami w tym zakresie.

Atakujący oczywiście tworzą tego typu wiadomości dla pieniędzy Trzy najczęstsze cele ataków to:

- pozyskanie dostępu do bankowości internetowej ofiary

- zaszyfrowanie danych ofiary i żądanie okupu

- pozyskanie zasobów komputera i wykorzystanie go jako część botnetu do rozsyłania spamu lub przeprowadzania ataków

Każdy z tych celów przynosi konkretne dochody, zatem nie dziwi fakt, że hakerzy coraz bardziej dopracowują metody ataku. A najbardziej podatni jesteśmy niestety my sami.

Na powyższym obrazku widnieje treść maila ze szkodliwym załącznikiem. Całość jest napisana bardzo profesjonalnie, nienaganną polszczyzną. Co jednak powinno wzbudzić naszą uwagę przed uruchomieniem załącznika ?

Moje uwagi dotyczą nie tylko tego konkretnego maila:

- Adres nadawcy. Czy znamy nadawcę i oczekujemy od niego maila ? Trzeba zwrócić uwagę czy w domenie adresata nie ma przypadkiem błędu, nawet jednej zmienionej litery. Czasami atakujący rejestruje bardzo podobną domenę, która na pierwszy rzut oka nie różni się od oryginalnej.

- Temat maila. Czy rzeczywiście znam firmę DapUnited lub AXL Sp. z o.o. ? Czy nadawca jest upoważniony do wysyłania dokumentów drogą elektroniczną ?

- Załącznik. To szerszy temat. Czasami atakujący szyfruje załączniki (zazwyczaj rozszerzenie zip) oraz podaje nam hasło w treści maila. Nie ma to nic wspólnego z bezpieczeństwem, bo hasło i plik są w jednym miejscu. Hakerowi zależy wyłącznie na ukryciu złośliwego kodu przed skanerami poczty elektronicznej, dla których plik zaszyfrowany jest nieczytelny. Często załączniki mają podwójne rozszerzenie np. faktura.pdf.pif Windows ma możliwość ukrycia znanych rozszerzeń i wtedy ofiara widzi tylko nazwę pliku faktura.pdf. Nigdy nie należy otwierać żadnych załączników z podwójnym rozszerzeniem. Czasami w załączniku mamy dokument programu Word i prośbę o uruchomienie makra. Makra praktycznie nigdy nie są potrzebne do dostarczenia klientowi dokumentu czy faktury. Zatem nigdy nie uruchamiamy makr w takim przypadku. Mimo, że w treści maila link wygląda bardzo przyjaźnie (doc.onlineviewer.eu) to po najechaniu myszą odnajdujemy prawdziwy cel linku. Już pierwszy rzut oka upewnia nas, że nie jest to nic dobrego. Wylądujemy na domenie przypisanej do Luxemburga…

Zatem podsumowując zalecam sporą podejrzliwość do wszelkich załączników. A jeśli mimo wszystko haker przekonał nas do uruchomienia załącznika – najlepszą metodą jest jak najszybsze wyłączenie komputera i kontakt z działem IT. Może to zminimalizować straty np. przy szyfrowaniu danych w celu okupu.

Mariusz Kozłowski