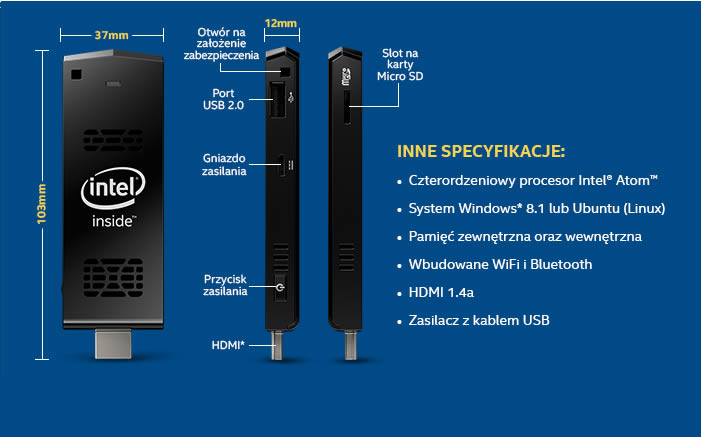

Wygląda jak pendrive, ale to pełnoprawny komputer. Najnowsze dziecko Intela – Compute Stick. Pozwala zamienić telewizor lub monitor z wejściem HDMI w zestaw komputerowy. Komputer posiada następujące parametry:

- procesor czterordzeniowy Intel Atom Z3735F 1,33GHz (1,83GHz boost)

- 2 GB RAM DDR3L 1333Mhz

- 32GB przestrzeni dyskowej

- port USB 2.0

- czytnik kart micro SD

- Wi-Fi 802.11 b/g/n

- Bluetooth 4.0

- HDMI 1.4a

- Windows 8.1

Przy bardzo niskim zużyciu energii to bardzo dobre rozwiązanie do digital signage lub jako element kina domowego. Może też znaleźć zastosowanie w serwerowni jako kontroler centrali telefonicznej, czy systemu zdalnego dostępu.

Przy bardzo atrakcyjnej cenie może konkurować z rozwiązaniami Raspberry Pi.

Komputer, który mieści się w kieszeni…

Te mini desktopy mogą być ustawione zarówno w pionie jak i w poziomie. W obu przypadkach zajmują bardzo mało miejsca na biurku. Dodatkowo istnieje opcja zamocowania urządzenia za monitorem. Mimo małych rozmiarów (17.5 x 17.7 x 3.4 cm ) są pełnoprawnymi stanowiskami do nauki lub pracy. Wyposażone w procesor i3, 4GB RAM, USB3.0, zintegrowaną kartę graficzną Intela i kartę dźwiękową stanowią pełnoprawną alternatywę do swoich większych braci.

Te mini desktopy mogą być ustawione zarówno w pionie jak i w poziomie. W obu przypadkach zajmują bardzo mało miejsca na biurku. Dodatkowo istnieje opcja zamocowania urządzenia za monitorem. Mimo małych rozmiarów (17.5 x 17.7 x 3.4 cm ) są pełnoprawnymi stanowiskami do nauki lub pracy. Wyposażone w procesor i3, 4GB RAM, USB3.0, zintegrowaną kartę graficzną Intela i kartę dźwiękową stanowią pełnoprawną alternatywę do swoich większych braci. Komputer zgodnie z obecnym trendem nie posiada już napędu optycznego – wszystko wszak mamy już we wszechobecnej chmurze…

Komputer zgodnie z obecnym trendem nie posiada już napędu optycznego – wszystko wszak mamy już we wszechobecnej chmurze…