Materiał ku przestrodze (UWAGA !!! nie jestem autorem tego filmu ):

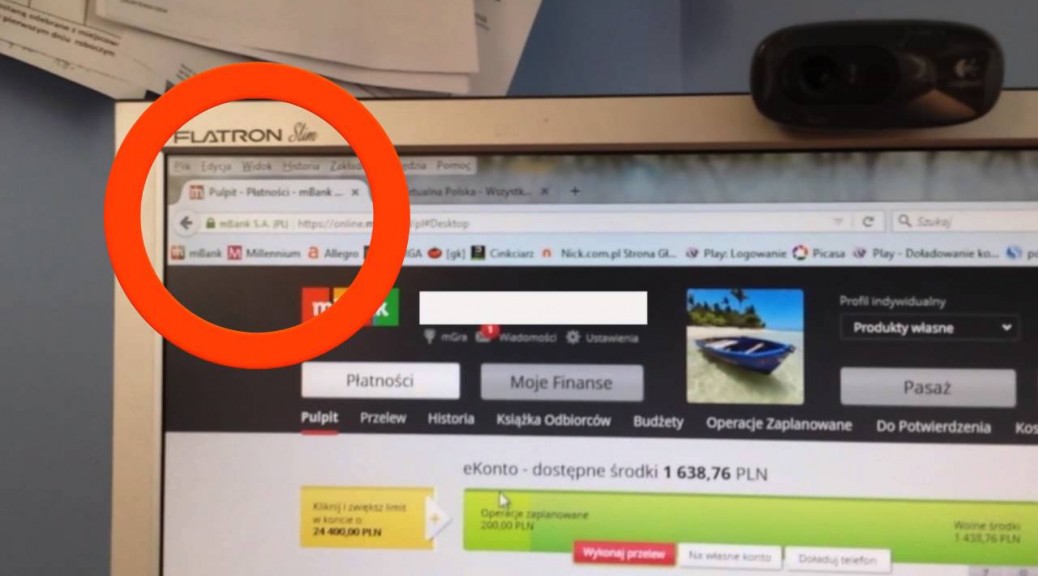

Przy okazji wyjaśniam: wirus cały czas znajduje się na komputerze ofiary i w locie zmienia ciąg 26 znaków numeru konta już po operacji szyfrowania/rozszyfrowania. Na nie zainfekowanym komputerze ofiara zobaczyłaby numer konta oszusta. Nie ma w tym winy banku – warto zawsze zwracać uwagę na SMSy autoryzujące. Dobrze też wykonywać przelewy z dedykowanego sprzętu. Można korzystać z mniej popularnych systemów operacyjnych typu Linux, lub nawet iOS. Te systemy zdecydowanie trudniej zainfekować, a z racji małej popularności (w przypadku użytku do bankowości elektronicznej) cieszą się mniejszą atencją złodziei. Mogę też dodać, że duże korporacyjne antywirusy mogą mieć niewielką skuteczność (lub duże opóźnienie) w przypadku malware dedykowanego na nasz lokalny rynek i konkretny bank. Niezależnie na urządzeniu do przelewów należy mieć zawsze zaktualizowany system operacyjny, oprogramowanie antywirusowe i inne składniki – chociażby Javę – w załączonym materiale widać, że Java jest nieaktualna.

Warto też odwiedzić tą stronę i upewnić się, że na własnym komputerze nie ma tego typu wirusów: http://www.cert.pl/news/8999

Ciąg znaków udający numer konta raz jest tekstem (i ten może zmienić wirus), a raz obrazkiem. Dwa różne ciągi znaków świadczą o infekcji. W takim wypadku proszę o kontakt – pomożemy 😀

Mariusz Kozłowski

Myślę, że połączenie szyfrowane nie ma znaczenia. Wirus działa na wyjściowych ciągach znaków na komputerze. Znajduje wpisywany ciąg znaków o długości numeru konta, zapamiętuje i później na ekranie podmienia ciąg znaków w przeglądarce.

Zgadza się, dokładnie tak jest. Może nieprecyzyjnie się wyraziłem, modyfikacja danych przez wirusa odbywa się przed zaszyfrowaniem danych w stronę banku i po rozszyfrowaniu w stronę klienta. Dlatego narzekanie na zieloną kłódkę jest bezzasadne w tym przypadku. Sama transakcja była zaszyfrowana, a bank uwierzytelniony.

Dokładnie tak jak kolega napisał . Podczas przelewu w sieci przestrzeń jest zabezpieczona właśnie przez klodeczke z m banku Robaczek jest na twoim komputerze kolego i to bardzo prosty aż dziw ze Norton tego nie przykrył . Nie powinieneś mieć tu pretensji do mBanku tylko do siebie ewentualnie do ludzi którzy korzystają z tego kompa bo samo sie nie zainstalował robaczek . Współczuje ci z całego serca ale musisz byc bogatym człowiekiem bo ja nawet jak wysyłam 500 zł to dokładnie sprawdzam smsa bo właśnie w tym smsie bank potwierdza i ty akceptując potwierdzasz ze bank otrzymał dobre dane .

Jest jednak coś na czym bym opierał swoją reklamacje bank ma OBOWIĄZEK weryfikacji numeru konta i nazwiska skoro żąda wpisania rownież nazwiska odbiorcy i tu bym nie popuścił.

Nauczcie się czytać ze rozumieniem – nie jestem autorem tego filmu…

Zacznijmy od tego że nie jest to wirus. Kolega z filmiku ma zainstalowanego daemona, mógł zainstalować razem z programem jakiegoś keylogera lub trojana. Nie jest to wina banku tylko tego Pana niepotrafiącego bezpiecznie korzystać z komputera. I po cholerę mówi o Nortonie, oprogramowanie antywirusowe nie jest odporne na błędy użytkownika…..

Tego typu złośliwe oprogramowanie ma ogólną nazwę malware. Ale wirus to również poprawne określenie.

Dokładnie,gdyby koleś miał zainstalowanego Antimalware’a to by teraz nie płakał.Widać jakie ma pojęcie na temat komputerów i ich zabezpieczeń,myślał ze Norton go ochroni.Haha,dobre sobie.Cóż za niewiedze i ignoranctwo się płaci

Skoro nie jest to wina banku to jakim sposobem koleś w historii przelewów ma przelew ok, a w wydruku potwierdzenia ma inny numer konta? Przecież i jedno i drugie generuje bank?

Dlatego, że malware podmienia w czasie rzeczywistym wyświetlaną zawartość w przeglądarce. A PDFa w locie podmienić nie umie. Warto przeczytać wyjaśnienia i komentarze…

też się własnie zastanawiam?

Zgadzam się z Tobą. Nawet najlepszy antywirus nie zabezpieczy przed głupotą. Jestem tego najlepszym przykładem – szybkie czytanie maila, dwa kliknięcia myszką oraz olanie komunikatu Nortona i cryptoloker był na moim komputerze. Wszystko zaszyfrowane i żądanie opłaty za deszyfracje. Trzeba patrzeć co się robi a nie mieć pretensje do innych.

WItam, mogę udostępnić u siebie? Ważne info, mało kto chyba czyta te smsy. Wygląda to jednak jak błąd u nich!!! Skoro historia pokazuje poprawnie!

Jak najbardziej. Ideą tego wpisu jest uświadomienie jak największej ilości ludzi pod kątem zagrożeń płatności internetowych. Co do historii – to bank podaje prawidłową, a wirus podmienia cyferki na ekranie zainfekowanej maszyny. Na czystym komputerze historia będzie prawidłowa.

Sam sobie jesteś winien. Nigdy nie rozumiałem ludzi lewniwych. Wystarczyło nagrać sobie płytę LIVE CD z linuxem, który uruchamia się z płyty ( bez instalacji na dysku) – i używać go do bankowości internetowej – trochę upeierdliwe , bo trzeba ucuhomić kompa jeszcze raz, ale bepzpieczne i pewne (bo do CD/DVD nic się już nie dogra). U mnie w domu linuxy są jedynymi systemami (na desktopach, lpatopach i telefonach).

SSL (https) nie ma tu nic do tego.

Wydaje mi się, że wirus działa jako middleware – prawdodpobnie rozszerzenie przeglądarki – dlatego żaden antywirus nie bedzie go widzieć, żaden firewall nie będzie blokować (bo nie otwiera połączeń). Wg mnie podmienia on w locie, przed wysłaniem przelewu, numer konta, zapisuje poprawny numer a później przed wyśwtleniem wyciągu podmienia zły numer na ten poprany. W generowanych plikach pdf widać zły numer bo są one generowane po stronie banku.

Jeśli miałbym wskazywać winnego to jesteś nim Ty lub któś z domu, kto ściągając jakieś plik z polskich stron , lub piracką wersję polskiego oprogramowania czy gry sciągnął i ten dodatek do przeglądarki.

Może nie wynika to jednoznacznie z opisu, ale nie jestem autorem tego filmu. Pokazuję – jak wygląda działanie wirusa w praktyce, ostrzegam i uczulam. Widzę, że nie przeczytałeś do końca komentarza. Twoja opinia dość dokładnie powiela moje wnioski. Oprócz startu z systemu z CD polecam jeszcze maszyny wirtualne z opcją snapshot.

Tak nie czytałem, nawet nie oglądałem clipu – jedynie słuchałem odpalonego na innym pulpicie. Maszyny witualne są tak bezpieczne jak system, w którym są uruchamiane – jeśli odpalasz zainfekowany kod w maszynie to ma on nikłe szanse na wydostanie się poza maszynę, jeśli odpalasz maszynę na zainfekowanym systemie złośliwy kod może ingerować w to co dzieje się w maszynie. W systemach o specyfikacji „do zastosowań miliatarnych” każda aplikacja czy proces lub nawet watek mają swoje maszyny – tam maszyny spełniają swoje zadanie.

Snapshot maszyny wirtualnej ma +/- tą samą funkcjonalność jak uruchomienie systemu z CD. Zawsze można powrócić do stanu pierwotnego, tak jak przy ponownym starcie z CD.

ja poproszę linki do linuksa na tableta czy telefon

Nie wiem co Twój komentarz miał wnieść, ale odnosząc się do Twojego cwaniactwa, odpowiem jeszcze większym – http://android.com.pl/

Cała strona poświęcona jednemu z linuxów. Bystrzaku.

Ostatnio pojawił się taki Spyware, który podmienia stronę mBank (ale też i innych banków) w taki sposób, że jest to „wstrzyknięty” w locie kawałek kodu (bardzo skomplikowanego) bezpośrednio do przeglądarki. Wstrzyknięty kod udaje, że jest stroną banku, ale ta naprawdę nią nie jest i wszystko co na niej robimy jest tylko „przekładane” na stronę banku (z zamienianiem odpowiednich danych).

Taki sam Spyware pokazuje też np. po zalogowaniu ekran z prośbą o podanie numeru telefonu (udając, że chodzi o program Trusteer Rapport).

Ostatnio usuwałem takiego Spyware u jednego z klientów. Jako ciekawostka – nie widzą go nawet takie programy antywirusowe jak McAfee itp.

To nie spyware tylko middleware albo inaczej atak typu Man in the Middle.

Klasyczny atak Man in The Middle zakłada przejęcie ruchu, rozszyfrowanie, modyfikację i ponowne zaszyfrowanie. Tutaj ten schemat nie występuje. Natomiast rzeczywiście malware jest pomiędzy przeglądarką a użytkownikiem.

Oczywiście, że middleware. Sorry za przejęzyczenie. Chciałem napisać Malware, a wyszło Spyware 🙂

I jeszcze jedno – połączenie jest szyfrowane ponieważ pod spodem jest cały czas aktywne połączenie z bankiem. To co widzicie na ekranie jest lokalną stroną (coś w stylu pop-up, czyli jak wyskakujące reklamy).

Sprawa jest dosyć prosta pne drive linux do przelewów bankowych i tyle

a nie prosciej pokazać jak wyglada fałszywa strona banku żeby jej unikać

Strona niestety jest prawdziwa, wirus podmienia tylko dane na ekranie.

Witam. Szczerze się dziwię, dlaczego mbank dla bezpieczeństwa swojego i swoich klientów nie weryfikuje przelewów na tak duże kwoty telefonicznie!!!

Potwierdzanie przelewów smsem, aplikacje w komóreczkach, to zajebiste wygodne technologie, które niestety nie zapewniają odpowiedniego bezpieczeństwa transakcji i pieniędzy klienta. Takich banków właśnie należy unikać, banków którzy szanują tylko kasę, którą zarabiają na tych ich niby darmowych kontach swoich klientów.

Mogę jeszcze poradzić, abyś zmienił system operacyjny na mniej popularny niż windows i przede wszystkim, bezpieczniejszy, na taki, gdzie aplikacje same nie uruchamiają się nie wiadomo kiedy w tle, z maila i ch. wie jeszcze skąd, tak jak ktoś już wcześniej wspomniał, np. jakaś dystrybucja Linuxa, który jest duuużo bezpieczniejszym systemem.

Pozdrawiam i życzę odzyskania kasy, mam nadzieję że zgłosiłeś to na policję, niech się wezmą do roboty panowie.

Kolejna osoba nie doczytała. Nie jestem autorem tego filmu, nie jestem ofiarą. Analizuję przypadek. Za życzenia mimo wszystko dziękuję 😉

Ważny temat!Dziękuję,będę teraz świadoma takich zagrożeń!!!W komentarzu irytowało mnie zdrobnienie wyrazu pieniądz!!!!!Pieniążki to coś mało znaczącego i nie ważnego a przecież na PIENIADZE

się ciężko pracuje!!!

mBank nie będzie pilnował tego co mają na swoich komputerach jego klienci…

A wystarczy sprawdzić w SMS z kodem jednorazowym czy pierwsze i ostanie cyfry nr przelewu zgadzają się z tym który wpisaliśmy i na który chcemy wysłać pieniądze. To jest dosłownie 10 sekund więcej czasu poświęcone na sprawdzeniu kilku cyfr niż bezmyślne prze klepanie kodu sms Cały proces odbywa się na zainfekowanym komputerze klienta bezpośrednio w pamięci przeglądarki i nie ma opcji żeby jakiekolwiek kodowanie transmisji SSL w tym wypadku pomogło… Trzeba się pilnować żeby czegoś nasz komputer nie złapał i tyle 🙂

Gość jest sobie sam winny, wirus sam się nie przypałętał tylko został na dysk komputera przywleczony skądś i jest to nie inaczej jak tylko wina właściciela komputera.

@Kacper

Nie masz racji… Psim obowiązkiem banku jest zapewnić bezpieczeństwo transakcji, dla Kowalskiego z podstawowymi umiejętnościami obsługi komputera. Jeśli dwa profesjonalne programy antywirusowe nie wykrywają problemu znaczy, że zabezpieczenie banku nie spełnia podstawowych wymagań.

Polecam lekturę na temat obowiązków dostawcy usług bankowych i skorelowane z nimi uprawnienia użytkownika określone w art. 46 u.u.p, stanowiącym implementację art. 60 Dyrektywy 2007/64/WE Parlamentu Europejskiego i Rady z dnia 13 listopada 2007 r. (ze zm.). Podają one, iż w przypadku wystąpienia nieautoryzowanej transakcji płatniczej dostawca jest zobowiązany niezwłocznie zwrócić użytkownikowi kwotę nieautoryzowanej transakcji płatniczej, a jeżeli korzysta on z rachunku płatniczego – przywrócić obciążony rachunek płatniczy do stanu, jaki istniałby, gdyby nie miała miejsca nieautoryzowana transakcja płatnicza.

Nadto należy dodać, iż w myśl art. 59 ust 2 w.w Dyrektywy „w przypadku gdy użytkownik usług płatniczych zaprzecza temu, że autoryzował wykonaną transakcję płatniczą, zarejestrowaną przez dostawcę usług płatniczych samo użycie instrumentu płatniczego niekoniecznie jest wystarczające do udowodnienia, że transakcja płatnicza została przez płatnika usług płatniczych autoryzowana albo że płatnik działał w nieuczciwych zamiarach lub dopuścił się celowego lub rażącego zaniedbania co najmniej jednego z obowiązków przewidzianych w art. 56.”

Walczcie o swoje bo banki po prostu te przepisy zamiatają głęboko pod dywan. Niestety nie pomaga nawet arbiter bankowy. Jeśli bank nie zwróci kasy trzeba wystąpić z powództwem cywilnym.

Wszyscy piszą „należy sprawdzić konto w smsie”, a jak przelewy firmowe nie są potwierdzane smsem, tylko potwierdzane kartą mikroprocesorową? Tu nie ma jak się upewnić…

Akurat iOS jest popularnym systemem mobilnym. OS X / Unix/ Linux to tak, tam samoistne zainstalowanie szkodnika (bez uwierzytelnienia hasłem administratora systemu) jest praktycznie mało realne.

iOS dzięki ograniczeniu pobierania aplikacji do Apple Store jest dość trudną platformą do infekcji

PKO SA do potwierdzenia używa tokena (aplikacja w telefonie), w którym jako wezwanie podajesz 4 cyfry wygenerowane przez bank i 4 ostatnie cyfry rachunku. Do tokena musisz się zalogować, przy czym nie powie czy login jest zły tylko wygenerowana odpowiedź będzie niepoprawna.

Wydaje się upierdliwe, ale tam by taka akcja nie przeszła.

Widzę że przelew był wykonany na inne konto niż mBank czyli ING. Przelew można było jeszcze uratować do godzin księgowania przelewów wychodzących (sesji ELIXIR ) z mBanku czyli: 5:55, 9:55 i 13:25 – Jeżeli był wykonany przed tymi godzinami, a jeżeli po 13:25 to na anulowanie mamy już cały dzień aż do 5:55 następnego dnia. Wystarczy wejść w zakładkę zlecenia oczekujące i go anulować. Ja na szczęście przelew wykonałem po ostatniej godzinie księgowania i bez problemu usunąłem przelew z mojego konta i pieniądze wróciły z automatu.

Przeszłaby, przeszła.. Istota sprawy polega na tym, że nie czytasz numeru rachunku, który autoryzujesz..

Ps.

Sprawa nie jest przegrana. Jeśli została szybko zgłoszona na Policję i ING zadziałał sprawnie to środki powinny zostać zablokowane. Wówczas jest szansa łatwo je odzyskać. Mnie się udało po trzech miesiącach. Proszę przekazać poszkodowanym.

Ps 2

Znając już dyrektywy EU w tym zakresie uważam, że sprawa jest do wygrania nawet jeśli prokuratura nie zadziała sprawnie.. Trzeba poszperać. Podobne przypadki są opisane na googlach.

Token połączony z fragmentem numeru rachunku zablokowałby ten atak.

Aaa… Nie zrozumiałem.. Bardzo dobry pomysł! To wymusza na użytkowniku sprawdzenie numeru rachunku.

Proste rozwiązanie. Klawiatura ekranowa: osk.exe

Ten wirus przechwycił wszystko co wklepywała ofiara i podmienił. Keylogger. Wystarczyło uruchomić klawiaturę ekranową i wklepać myszą.

Niestety to nie takie proste. Gdyby to był keylogger to ofiara zobaczyłaby na ekranie numer rachunku oszusta. Ten wirus siedzi jako wtyczka w przeglądarce – metoda wprowadzania znaków nie ma znaczenia, bo zamiana następuje później.

Nie wiem czy to komuś pomoże, żona pracuje w banku i twierdzi że do kilku godzin każdy przelew można anulować.

Mówicie żeby sprawdzać kod podany przez smsa Ale w tym smsie są pierwsze dwie cyfry i ostatnie cztery, więć wraz nie można zweryfikować całego numeru bo chyba równie dobrze wirus może podmienić środkowe cyfry konta. Wiec gdzie sens? gdzie logoka?

Po pierwsze trudno by było założyć hackerowi konto, którego ostatnie cyfry są zgodne. Po drugie pierwsze dwie cyfry NRB to suma kontrolna. Zmienią się, gdy ulegnie zmianie dowolna cyfra z dalszej części rachunku.

Brawo Mariuszu, dobrze napisałeś – doskonale to ująłeś – pełen szacunek – Pozdrawiam 🙂

Przeczytałem wszystkie komentarze a w ani jednym nie jest napisane gdzie szukać a nawet czego szukać dokładnie jedynie tyle, że jest to wtyczka w przeglądarce . Może jakieś konkrety dla laika?

Niestety w przypadku infekcji malware nie da się jednym zdaniem wskazać laikowi co ma zrobić aby własnoręcznie usunąć wirusa. Jest sporo narzędzi, wymagana jest też podstawowa wiedza. W razie problemów z zapraszam do kontaktu z nami.

Przepraszam, a gdzie na stronie CERT jest test do sprawdzenia swojego komputera. Znaleźć go nie mogę:)

Link jest w artykule. Proszę uważnie przeczytać również podlinkowany artykuł.

Witam.

Mam pytanie czy do przelewów elektronicznych lepszy będzie system linuks jak fedora 25 z antywirusem eset ?

I jak to widziane jest przez banki jak PKO BP (ipko) lub Bzwbk ?

Myślę, że najważniejsza jest aktualna i „czysta” przeglądarka i świadomy, myślący użytkownik. Pytanie czy lepszy jest linux, Mac OS czy Windows to odwieczna dyskusja nad wyższością Świąt Wielkanocnych nad Bożym Narodzeniem.

Na drugie pytanie niestety nie umiem odpowiedzieć, nie korzystam z żadnego z tych banków.